Man in the middle Angriff mit Cain & Abel

Heute möchte ich euch zeigen was ein „Man in the middle“ – Angriff ist und wie man ihn mit der Software Cain & Abel durchführen kann. Aber gleich vorweg, dieser Artikel richtet sich an fundierte PC Nutzer. Cain & Abel sollte nur in euren eigenen Netzwerk angewendet werden, um euer Netzwerk auf eventuelle Sicherheitslücken zu testen. Denn ihr macht euch strafbar, wenn ihr das Programm illegal nutzt.

Man in the middle Angriff

Ein Man in the middle Angriff kurz MITM ist eine Methode den Datenverkehr zwischen zwei oder mehreren Rechnern abzufangen. Der Angreifer muss dazu entweder physikalisch oder logisch zwischen den beiden Kommunikationspartner stehen. Ein MITM Angriff kann über mehrere Wege erreicht werden. Ich möchte euch die ARP Spoofing Methode vorstellen.

ARP Spoofing

ARP Spoofing bezeichnet das Senden eines gefälschten ARP Paketes. Durch das Senden eines gefälschten ARP Paketes wird beim Zielrechner die ARP Tabelle überschrieben, worauf hin der gesamte Netzwerkverkehr des Zielrechners auf euren Rechner umgeleitet wird. Dies funktioniert auch in geswitchten Netzwerken. Ihr könnt dann mit den Daten anstellen was ihr wollt.

Cain & Abel

Wie bereits erwähnt nutze ich die Software Cain & Abel von oxid.it um ein ARP Spoofing durchzuführen. Es gibt natürlich auch andere Wege ein ARP Spoofing druchzuführen, z.B. mit Ettercap. Aber ich beschränke mich heute auf Cain & Abel. Cain & Abel ist ein Multifunktionswerkzeug. Es erlaubt das einfache Auslesen aller Passwörter, Sniffing, Brut-Force Attacken und noch viel mehr.

Vorbereitung

- wireshark

- Braucht ihr nicht unbedingt, hilft aber ungemein bei der Analyse des Netzwerkverkehrs

- winPcap

- Ist bei der Installation von Wireshark oder Cain & Abel dabei

- Cain & Abel

- Regelt für uns das ARP Spoofing

Los gehts

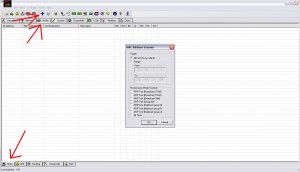

- Ihr Startet das Programm Cain & Abel

- Cain & Abel

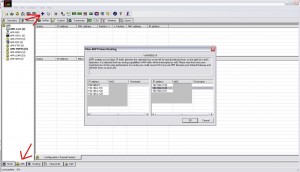

- Nachdem ihr das gemacht habt aktualisieren wir die Hostsliste

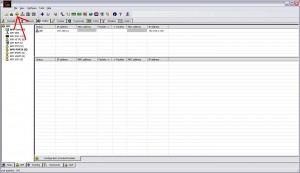

- Nun wollen wir unseren Zielrechner auswählen

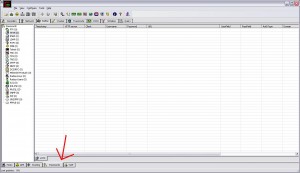

- Unseren Angriff starten

- Daten Auslesen

Was dagegen tun?

Es gibt mehrere Möglichkeiten ARP Spoofing zu verhindern, aber es gibt keine einfache oder billige Variante.

- Eine Möglichkeit wäre eine statische ARP Tabelle zu pflegen, dies wäre aber exterm aufwendig und ineffizient.

- Eine weitere Möglichkeit wäre eine spezielle Software zu installieren, die ein offensichtlich gefälschtes Paket erkennen und verwerfen kann.

- Die Beste Methode ist das ARP Paket gar nicht erst weiterzuleiten. Um das zu erreichen ist aber ein Management Layer 3 switch erforderlich, der wiederum sehr teuer ist. Damit ist es möglich eine feste Zuordnung von MAC/IP Adressen an einen bestimmten Port festzulegen. Das ARP Management kann dann der Switch selber übernehmen.

Wenn ihr euch in einen unbekannten Netz befindet, öffentliches WLAN z.B., dann verwendet so oft wie möglich eine verschlüsselte Verbindung (SSH/SSL/HTTPS usw) oder ihr greift gleich zu einer VPN-Verbindung.

Ich hoffe, euch hat der Artikel gefallen. Nächste Woche geh ich nochmal auf MITM ein, aber diesmal mit Ettercap und werde euch zeigen wie man Daten manipulieren kann und so mit Zertifikate o.ä. austauschen kann.

Schlagwörter: ARP, cain & Abel, Netzwerk, spoofing

Kaminari sagt

am 16. September 2014 @ 19:42

Hallo,

eine sehr schöne Erklärung und Anleitung, funktioniert super. Man muss nur erst noch herausfinden, dass man bei Sniffer->APR zuerst einfach oben in das Feld klicken muss anstatt links in die Menüleiste, ansonsten ist das Plus-Symbol ausgegraut.

Liebe Grüße

Kaminari

MANintheCENTRE sagt

am 27. Juni 2015 @ 17:34

Gibts auch ne Möglichkeit Whatsapp zu loggen mit C&A? Das würde mich mal jucken…

Miguel sagt

am 15. September 2015 @ 10:08

Whatsapp ist verschlüsselt, genau wie einige E-mails auch. Nur mit dem Schlüssel wärs möglich den Traffic richtig mitzuschneiden. Wenn dich der Whatsapp Verlehr so interessiert schick deinem Opfer lieber nen Trojaner.

Sikilaci58 sagt

am 9. Januar 2018 @ 10:35

Hallo

Die besuchten seiten werden angezeigt aber benutzername und passwörter werden nicht angezeigt

Ich habe es mit mein smarthone versucht

Und wofür sind die anderen werkzeuge wie cracker usw

Lg

Sikilaci58 sagt

am 9. Januar 2018 @ 10:36

Hallo

Die besuchten seiten werden angezeigt aber benutzername und passwörter werden nicht angezeigt

Ich habe es mit mein smarthone versucht

Und wofür sind die anderen werkzeuge wie cracker usw

Lg